- 4 de Agosto de 2021 -

Pedro Galveia (Yilport Terminals)

Há dois meses atrás, no seguimento do encalhe do "Ever Given", pela primeira vez convidei um colega meu para escrever no âmbito do meu Blogue Pessoal - Ventos do Norte. Na altura escrevi o seguinte texto introdutório:

_________________________________________O convite foi formulado ao Mestre em Gestão Portuária da ENIDH - Pedro Galveia (Yilport Terminals). Trata-se de alguém que muito admiro por conjugar a vertente operacional (decorrente da sua experiência de Operador Portuário), com a vertente académica enquanto autor de dezenas de artigos sobre os transportes e a logística.

Muito obrigado ao Pedro Galveia por ter respondido positivamente ao meu desafio.

_________________________________________

Hoje estou aqui para comunicar o seu falecimento. Estou muito triste. Reafirmo tudo o que disse anteriormente. Foi uma grande perda para o sector marítimo-portuário. Pior do que tudo, foi uma grande perda para a sua família que está, seguramente, em grande sofrimento.

A título de homenagem volto a publicar o texto enviado pelo Pedro Galveia. Forte abraço. Foi uma honra ter sido teu colega e amigo.

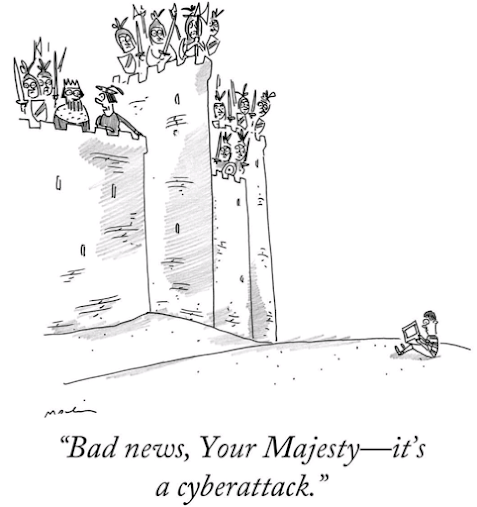

CyberShipping – Hack or not to hack, that’s the

question?

E se por acaso estivéssemos

perante um caso de ataque informático aos sistemas de controlo e estabilidade

do navio em causa???

Interferências com as redes

wireless dos portos e inibidores de sinais têm sido detetados um pouco por todo

o mundo com cada vez mais frequência. Também os navios são alvo deste tipo de

ameaças, com ataques à navegação por GPS, usando técnicas de “ilusão” do sinal

e da localização exata num dado momento, levando a que os navios sejam

desviados/acedidos intencionalmente com as apelidadas técnicas de GPS Jamming

e Spoofing. Este tipo de ataques tem também atualmente, e de acordo com

algumas notícias, motivações políticas de controlo das ferramentas de

posicionamento global (GPS), nomeadamente para equipamentos que usem o sistema

GPS (americano), GLONASS (russo), Beidou ou Compass (chinês) ou o Galileo

(europeu), tendo sido registadas em algumas zonas do globo mais sensíveis,

bloqueios temporários de certos sistemas, levando alguns navios a terem

posições GPS, 200 ou 300 quilómetros terra dentro.

Existem ainda algumas motivações

associadas aos ciberataques que passam pela espionagem, pelo ativismo ou

“hacktivismo” (em busca do simples reconhecimento de vulnerabilidades ou pela

desativação de instalações por exemplo), pela vertente criminal (através do

roubo de cargas, ganhos financeiros ou fuga a impostos) ou pelo terrorismo. Ao

mesmo tempo, assistimos ao crescimento no interesse de navios não tripulados –

sendo certo que inicialmente estes servirão apenas para fins muito específicos

como se tem registado – mas a conetividade imposta para este tipo de navios

aumenta o apetite por ataques. A inovação continua assim ávida no setor do shipping,

através da desmaterialização de processos, eliminação da componente papel e

novos desenvolvimentos tecnológicos que estão sempre a surgir, trazendo a

digitalização e a conetividade grandes oportunidades ao nível das

vulnerabilidades.

Os ataques informáticos no setor

portuário cresceram cerca de 400% no ano 2020, de acordo com a empresa

israelita Naval Dome.

Recentemente uma empresa de ethical

hacking fez um dos seus testes junto de um operador global do transporte

marítimo, entrando nos sistemas de comunicação de um dado navio. Os resultados

foram interessantemente, dececionantes. O navio encontrava-se numa capital

europeia em operações, e a intrusão podia deixar o navio apenas com cartas de navegação

em papel e sinais marítimos por bandeiras. Dado o ethical hacking, onde

os avisos têm que ser feitos ao operador, foram também eles objeto de análise,

pois quando finalmente conseguiram avisar das falhas – após várias tentativas

de contato sem sucesso, não pareceu mesmo assim ter havido grande preocupação

com essa informação, mesmo sendo avisados do que estava a ocorrer e do

potencial do ataque. O uso das melhores práticas de proteção não se veio a

registar, e as falhas foram muitas, tendo as proteções sido facilmente

ultrapassadas. Podiam ter deixado todos os sistemas de comunicação do navio

inoperacionais, sem ligação à internet ou contato com o exterior, incluindo ao

operador do navio. Os sistemas tinham utilizadores e senhas de administração para

acesso, com senhas default utilizadas pelos fabricantes. Em cerca de 7

minutos localizaram o alvo do ataque (navio), o sistema Vsat tinha utilizadores

e senhas do fabricante ainda igualmente, facilitando o acesso indevido e

podendo inclusive terem mudado todos os utilizadores e senhas de acesso com o

perfil de administração acedido. Todas as senhas dos utilizadores dos sistemas

a bordo estavam encriptadas, mas ao fim de duas horas, deixaram de estar, com

recurso a software de desencriptação específico, tendo agora os nomes dos

utilizadores e suas senhas de todos os sistemas do navio. Estes problemas podem

ainda hoje ser encontrados em parte, em alguns navios a sair do estaleiro e a

entrarem no mercado de acordo com especialistas.

Mas para este ano de 2021, a IMO

tem uma resolução que entrou em vigor no passado 1 de janeiro, da qual pouco se

ouviu falar até agora, mas sobre a qual a urgência é grande, o impacto nas

empresas tem sido igualmente enorme e cada vez maior no Shipping em geral, na

área da Cibersegurança. Os ataques têm-se verificado numa

escala mundial, a alguns armadores e seus sistemas, paralisando operações

durante algum tempo, deixando os clientes num mar de incertezas e as suas

cargas ao longo da cadeia global de abastecimento, com custos enormes para

todos.

Os desenvolvimentos registados

nos últimos tempos na conectividade longe dos cais, ao longo da navegação em

águas profundas, permite hoje aos navios um contato mais direto com os seus

armadores, e a quantidade de informação transmitida é também maior, incluindo a

condição de algumas cargas, nomeadamente as refrigeradas. Um veículo automóvel

autónomo, segundo a Intel, gera 4000 GB de dados por dia, a cada dia. Com os

sensores hoje instalados nos navios mais recentes, que levam para as suas salas

de controlo uma enormidade de informação sobre o estado dos motores, movimento

do navio, sistemas de controlo e navegação, entre outros, a quantidade de

informação armazenada é cada vez maior. A tecnologia “gémeos digitais” (Digital

Twins), usada por alguns armadores nas suas novas construções, obriga a que

a digitalização dos navios seja reproduzida num ambiente virtual, suportado por

informação advinda dos casos reais, aumentando também a quantidade de

informação recolhida a todo o momento.

Um estudo de 2019 da IHS Markit/

BIMCO registou que 58% dos inquiridos tinham já incorporado nas suas empresas

ou frota, em 2018, instruções sobre cibersegurança. Em 2017, este número era de

37% apenas, e as empresas que reportavam ciberataques desceu de 314% para 22%

apenas, parecendo bons indicadores, contudo nem todos os incidentes são por

vezes reportados. Um outro relatório da Associação Britânica de Portos, lançado

em junho de 2020 sugeria que o teletrabalho levou a um incremento deste tipo de

ataques a partir de fevereiro de 2020.

A cibersegurança foi classificada

como o segundo maior risco para o Shipping em 2019, a seguir aos

desastres naturais (de relembrar o que terá sido um dos maiores desastres até

ao momento, com o navio ONE APUS, com cerca de 2000 contentores borda fora, não

contabilizando os estragos das unidades no convés), segundo relatório da

Allianz. Ainda de acordo com dados da IBM, as empresas demoram em média 197

dias para identificar uma falha e 69 dias para conter a mesma. O ataque a

navios pode comprometer seriamente a sua segurança, mas também a das cargas e

pessoas a bordo.

Em 2017, SIM 2017, a IMO emitiu a

MSC-FAL.1/Circ “Guidelines on maritime cyber risk management”. Estas

orientações forneciam recomendações para as ameaças e vulnerabilidades

existentes nessa altura e outras técnicas emergentes, que permitiam uma melhor

preparação para lidar com ciberataques.

Em detalhe, os armadores devem

definir uma estrutura de alto nível da sua política de segurança, desenvolvendo

um inventário completo dos riscos que correm, incluindo os sistemas a bordo dos

navios e em terra, ao nível operacional (Operation Technology – OT), de

informação (Information Technology – IT) e seus equipamentos. Deste modo

podem melhor compreender os riscos a um nível global em todos os sistemas, para

poderem avaliar os riscos que correm e o seu impacto em caso de ataque

informático.

Na parte dos navios, devem fazer

uma análise de cibersegurança que exponha as ameaças e vulnerabilidades, bem

como a exposição dos sistemas IT e OT em caso de ciberataques. Peritos em

cibersegurança devem determinar riscos, avaliar o impacto e considerar medidas

para mitigar os possíveis ataques, nas suas várias vertentes. Os armadores

devem depois definir políticas e procedimentos de cibersegurança, adaptadas aos

seus navios e equipamentos. Estas recomendações devem definir o papel e

responsabilidades a bordo em caso de ataque, o treino do pessoal e estratégias

para lidar com os mesmos.

São muitos os sistemas a bordo

que devem estar protegidos, nomeadamente:

·

Sistemas na ponte de comando;

·

Sistemas de gestão de cargas;

·

Gestão de equipamentos e propulsão e sistemas de

controlo de energia;

·

Controlo de acessos;

·

Sistemas de serviço e gestão de passageiros;

·

Redes públicas para passageiros;

·

Sistemas administrativos para a tripulação;

·

Sistemas de comunicação.

As vulnerabilidades podem ser

encontradas não apenas nos navios mais antigos, mas em algumas unidades

recentemente entregues igualmente, e podem passar por sistemas operacionais

obsoletos e sem as devidas atualizações, sistemas antivírus desatualizados ou

inexistentes, uso de senhas e contas base/defeito em alguns sistemas, gestão

insegura da rede de comunicações com falhas de proteção e delimitação de

acessos e gestão inadequada de acessos. Associado a tudo isto podemos juntar

como já acima enunciado o erro humano, através do uso do email abrindo

potenciais ataques por esta via, técnicas de malware e phishing,

memórias USB como porta de entrada de vírus e outros problemas para os

sistemas, conexão com dispositivos infetados (telemóveis, tablets,

computadores), uso de rede sem-fios sem políticas ativas de segurança.

Resta saber se estarão os navios

preparados para fazer face a este tipo de ataques em 2021, ou se a IMO2021

trará mais alguma luz para este tema pelo menos na vertente marítima. É difícil

de perceber se as tripulações, já de si cada vez mais escassas em número,

conseguem ter mais competência acumulada, pois dificilmente peritos

informáticos estarão a bordo nestas alturas, sendo que estes episódios

acontecerão naturalmente nos navios mais expostos a estas vulnerabilidades, e

nesses será quase impossível travar estes ataques em tempo útil.

Temos assistido a vários

acidentes com navios de todo o tipo e com um impacto variado, e estes ataques

são apenas mais um na lista de possíveis acidentes com navios. Não será de

estranhar no futuro o desvio intencional de navios da sua rota, alguns deles

com cargas perigosas que possam provocar danos maiores, ou até a penetração em

sistemas de estabilidade de navios com intuito de afundamento. São apenas

algumas ideias básicas que em situações de Ethical Hacking foram já

facilmente comprovados o seu sucesso e que devem ser tidas em consideração.

Vamos esperar qual o caminho a seguir neste campo, e será de esperar pelo menos

que estejam mais bem preparados, em resultado da IMO2021.

0 Comentários